Traduit

depuis http://hlbr.sourceforge.net/ips.html

par Bénoni MARTIN (benoni.martin a gmail com).

Dernière

mise à jour: 11 Jan 06.

Définition

d'un IPSIPS (Intrusion Prevention

System) est un

système ressemblant à un IDS (Intrusion Detection

System)

car il permet de détecter les attaques, mais ayant aussi

pour

objectif de prévenir activement ces attaques. La

différence entre les deux systèmes est donc qu'un

IPS

permet de gérer le trafic suspect en plus de simplement le

détecter, ce qui permet d'avoir un meilleur niveau de

sécurité réseau. Les IPS font partie

intégrante des pare-feux..

Certains ne connaissent pas la signification exacte du mot pare-feu: un pare-feu est un système de protection utilisé dans les réseaux informatiques ayant des composantes comme le filtrage de paquets, le filtrage statique, IDS, IPS, des relayeurs (proxies), antivirus, etc. Par conséquent, il est faux de dire qu'une machine qui fait tourner IPtables est le pare-feu d'un réseau, car IPtables fait juste du filtrage de paquets et du filtrage statique. Il ne peut qu'analyser le trafic à partir des en-têtes IP des paquets qui passent à sa portée (i.e. il ne contrôle que les adresses source et destination, les ports source et destination, le type de protocole de transport utilisé, etc.). Ce type de filtrage de paquets ne permet donc pas d'analyser par exemple le contenu d'un paquet (champ charge utile). En supposant que n'importe quelle machine sur Internet ait accès à notre serveur web sur le port 80 et à notre serveur de mails sur le port 25, un paquet contenant un virus ou un exploit passera tranquillement à travers IPtables et atteindra notre réseau car Iptables vérifiera juste la source et la destination, en ignorant le contenu.

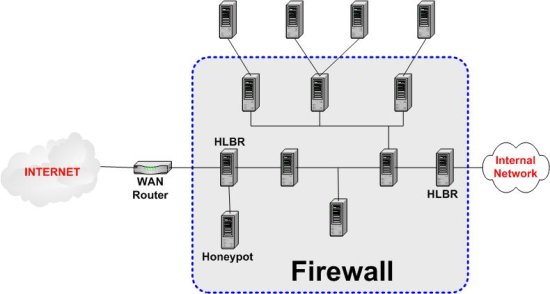

Le schéma ci-dessous présente un exemple d'un système pare-feu. La partie grisée est le système lui-même:

Dans l'exemple ci-dessus, l'IPS utilisé (HLBR) a été placé en amont de IPtables ; ce qui nous permet même de protéger la machine faisant tourner IPtables. Cet exemple montre également qu'il n'est pas possible de fournir un degré raisonnable de sécurité sur un réseau avec une simple machine faisant du filtrage de paquets et du filtrage statique (comme beaucoup de gens font).

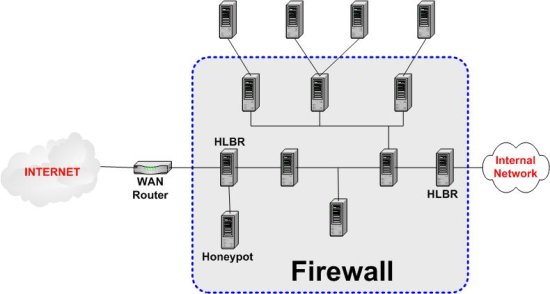

Regardez à présent le second schéma ci-dessous:

Nous avons maintenant connecté un second HLBR entre le réseau interne et celui contenant tous les serveurs, afin d'apporter un niveau de sécurité encore plus grand à ces derniers. De plus, un honeypot/honeynet a été implémenté juste avant l'accès à Internet, car HLBR peut rediriger d'éventuelles attaques vers le honeypot/net.

La conclusion la plus importante à tirer est qu'un pare-feu doit être composé de plusieurs éléments, chacun travaillant séparément et ne pouvant pas suppléer les autres.

Les

pare-feux

Certains ne connaissent pas la signification exacte du mot pare-feu: un pare-feu est un système de protection utilisé dans les réseaux informatiques ayant des composantes comme le filtrage de paquets, le filtrage statique, IDS, IPS, des relayeurs (proxies), antivirus, etc. Par conséquent, il est faux de dire qu'une machine qui fait tourner IPtables est le pare-feu d'un réseau, car IPtables fait juste du filtrage de paquets et du filtrage statique. Il ne peut qu'analyser le trafic à partir des en-têtes IP des paquets qui passent à sa portée (i.e. il ne contrôle que les adresses source et destination, les ports source et destination, le type de protocole de transport utilisé, etc.). Ce type de filtrage de paquets ne permet donc pas d'analyser par exemple le contenu d'un paquet (champ charge utile). En supposant que n'importe quelle machine sur Internet ait accès à notre serveur web sur le port 80 et à notre serveur de mails sur le port 25, un paquet contenant un virus ou un exploit passera tranquillement à travers IPtables et atteindra notre réseau car Iptables vérifiera juste la source et la destination, en ignorant le contenu.

Le schéma ci-dessous présente un exemple d'un système pare-feu. La partie grisée est le système lui-même:

Dans l'exemple ci-dessus, l'IPS utilisé (HLBR) a été placé en amont de IPtables ; ce qui nous permet même de protéger la machine faisant tourner IPtables. Cet exemple montre également qu'il n'est pas possible de fournir un degré raisonnable de sécurité sur un réseau avec une simple machine faisant du filtrage de paquets et du filtrage statique (comme beaucoup de gens font).

Regardez à présent le second schéma ci-dessous:

Nous avons maintenant connecté un second HLBR entre le réseau interne et celui contenant tous les serveurs, afin d'apporter un niveau de sécurité encore plus grand à ces derniers. De plus, un honeypot/honeynet a été implémenté juste avant l'accès à Internet, car HLBR peut rediriger d'éventuelles attaques vers le honeypot/net.

La conclusion la plus importante à tirer est qu'un pare-feu doit être composé de plusieurs éléments, chacun travaillant séparément et ne pouvant pas suppléer les autres.