Tradotto dal sito http://hlbr.sourceforge.net/ips-en.html da Daniele Calleri (realblackjack a hotmail it).

Ultimo aggiornamento:

18 Jan 06.

Definizione di IPSIPS (Intrusion Prevention System –

Sistema di Prevenzione Intrusioni, nda) è un sistema del tutto

simile all'IDS (Intrusion Detection System – Sistema di

rilevamento intrusioni, nda), ma con lo scopo di prevenire attivamente

l'attacco e non solamente rilevarlo. La differenza tra i due è

che l'IPS, oltre a rilevare il traffico anomalo, è anche in

grado di manovrarlo. In questo modo è possibile raggiungere un

più alto grado di sicurezza di rete. Gli IPS sono componenti di

un sistema firewall.

La maggior parte della gente non conosce il vero significato della parola firewall. Il firewall è un sistema di protezione integrato nelle reti di computer. Questo sistema è costituito da filtri di pacchetti, filtri di stato, IDS, IPS, proxies, antivirus di rete, ecc. Così, ad esempio, è sbagliato che una macchina su cui gira Iptables sia il firewall di una rete. Questo perchè Iptables è un filtro di pacchetti e di stato. Come tale, quindi puo' solamente analizzare dati provenienti dalle intestazioni dei pacchetti di IP passando attraverso se stesso(questo significa solo indirizzi sorgenti e destinatari, porte sorgenti e destinatarie, protocolli di trasporto usati e basta). Un filtro di pacchetti e di stato non puo', ad esempio, analizzare il contenuto di un pacchetto(payload). Supponendo che qualsiasi macchina in internet possa collegarsi alla porta 80(HTTP) del nostro web server o alla 25(SMTP) del nostro e-mail server, un pacchetto attaccante o addirittura un virus, passerà attraverso Iptables e riuscirà così ad entrare nella rete. Iptables controlla solo gli indirizzi di provenienza e destinazione dei pacchetti, senza però guardare al contenuto.

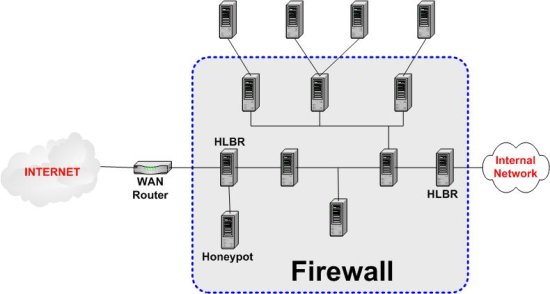

La figura seguente mostra un esempio di una struttura firewall. L'area griga rappresenta il sistema.

In questo caso l'IPS usato, HLBR, è posizionato prima del filtro di pacchetti Iptables. Così facendo, possiamo proteggere anche la stessa macchina Iptables. Dalla figura si vede chiaramente che è praticamente impossibile raggiungere un grado di sicurezza soddisfacente, in una rete che possiede solo un filtro di stato e di pacchetti(come spesso le persone fanno).

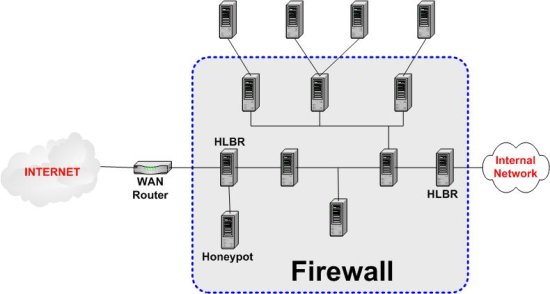

Adesso date un'occhiata alla figura seguente:

Un altro HLBR è connesso tra la rete interna e il server di rete, in modo da avere una maggiore sicurezza tra quelle macchine. Subito dopo Internet, viene utilizzato un honeypot(esca, trappola), perchè con HLBR si ha la possibilità di dirottare su quello gli attacchi.

A conclusione di quanto detto, va sottolineato il fatto che un efficiente sistema firewall dev'essere formato da più elementi di sicurezza. Ogni elemento lavora in modi diversi e il singolo non puo' rimpiazzare gli altri.

Sistemi firewall

La maggior parte della gente non conosce il vero significato della parola firewall. Il firewall è un sistema di protezione integrato nelle reti di computer. Questo sistema è costituito da filtri di pacchetti, filtri di stato, IDS, IPS, proxies, antivirus di rete, ecc. Così, ad esempio, è sbagliato che una macchina su cui gira Iptables sia il firewall di una rete. Questo perchè Iptables è un filtro di pacchetti e di stato. Come tale, quindi puo' solamente analizzare dati provenienti dalle intestazioni dei pacchetti di IP passando attraverso se stesso(questo significa solo indirizzi sorgenti e destinatari, porte sorgenti e destinatarie, protocolli di trasporto usati e basta). Un filtro di pacchetti e di stato non puo', ad esempio, analizzare il contenuto di un pacchetto(payload). Supponendo che qualsiasi macchina in internet possa collegarsi alla porta 80(HTTP) del nostro web server o alla 25(SMTP) del nostro e-mail server, un pacchetto attaccante o addirittura un virus, passerà attraverso Iptables e riuscirà così ad entrare nella rete. Iptables controlla solo gli indirizzi di provenienza e destinazione dei pacchetti, senza però guardare al contenuto.

La figura seguente mostra un esempio di una struttura firewall. L'area griga rappresenta il sistema.

In questo caso l'IPS usato, HLBR, è posizionato prima del filtro di pacchetti Iptables. Così facendo, possiamo proteggere anche la stessa macchina Iptables. Dalla figura si vede chiaramente che è praticamente impossibile raggiungere un grado di sicurezza soddisfacente, in una rete che possiede solo un filtro di stato e di pacchetti(come spesso le persone fanno).

Adesso date un'occhiata alla figura seguente:

Un altro HLBR è connesso tra la rete interna e il server di rete, in modo da avere una maggiore sicurezza tra quelle macchine. Subito dopo Internet, viene utilizzato un honeypot(esca, trappola), perchè con HLBR si ha la possibilità di dirottare su quello gli attacchi.

A conclusione di quanto detto, va sottolineato il fatto che un efficiente sistema firewall dev'essere formato da più elementi di sicurezza. Ogni elemento lavora in modi diversi e il singolo non puo' rimpiazzare gli altri.