Translated

from

http://hlbr.sourceforge.net/ips-en.html by Hiroaki Kondo

(hackman a venus dti ne jp).

Last update:

16 Jan 06.

IPS

の定義 IPS (Intrusion

Prevention System) は IDS (Intrusion Detection System)

によく似たシステムですが、検出するだけではなく、能動的に攻撃を防ぐということを目標としています。二つの違いとしてまた、 IPS

には、異常と思われる通信を検知することにより、それらを把握することができる点があります。このように、 IPS

では、より高度なネットワーク・セキュリティを達成することが可能です。IPS

は、ファイアウォール・システムのコンポーネントです。

ファイアウォール・システム

多くの方が、ファイアウォールという単語の正しい意味を理解していません。ファイアウォールは、コンピュータネットワークで使用され る統合された防護システムです。このシステムは、パケット・フィルタや、ステート・フィルタ、 IDS 、 IPS 、プロキシ、ネットワーク・アンチウィルスその他により構成されます。ですから、例として、 Iptables が実行されているマシンについて、ネットワークのファイアウォールであると捉えるのは誤りです。なぜなら、 Iptables は単に、パケットやステートのフィルタであるからです。 Iptables はマシンを通り抜けるIPパケットのヘッダからのデータを分析できるのみにとどまります (これは、ソースおよびディスティネーションアドレス、ソースおよびディスティネーションポート、トランスポート・プロトコル等の状況などのみを意味しま す) 。例えば、パケットやステートのフィルタは、パケットの内容 (ペイロード) を分析することができません。インターネット上のどんなマシンも私たちの Web サーバの80番ポートや e-mail サーバの25番ポートに接続できると仮定するなら、攻撃あるいはウイルスを含むパケットは、 Iptables を通り抜けて、私たちのネットワークに入ることができるでしょう。 Iptables はただ、送信元と宛先のみをチェックしており、内容は無視しているのです。

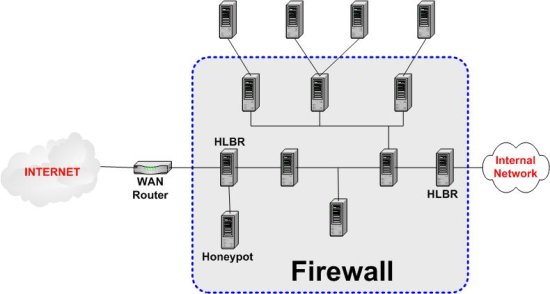

下の図は、ファイアウォール・システムの一例を示しています。

グレーの領域がシステムを表します。

このケースでは、 IPS(HLBR) は Iptables パケットフィルタの前に配置されています。 この方法だと、 Iptables を搭載したマシン自身も保護することが可能です。パケットやステートのフィルタが動作しているマシンを用いる (人々がよくやっているように) だけでは、ネットワークに妥当なセキュリティを提供するには不充分であることも、この図から明らかです。

さて、以下の図を見てください。

さらに高度なセキュリティをこれらのサーバに提供するために、別の HLBR が内部ネットワークとDMZの間に接続されています。また、 HLBR が攻撃をハニーポットやハニーネットに逸らすことができるので、インターネットの直後にハニーポットやハニーネットが実装されています。

最も重要な結論は、ファイアウォール・システムは多様なセキュリティ要素から構成されなければならないということです。各要素は異 なった方法で動作し、そして、それぞれ他のものに代替はできません。